lundi 15 décembre 2008

CCNA 2 Final Discovery 4.0

1

Une entreprise est le développement d'une boutique Internet de son site Internet. Protocole qui devrait être utilisé pour transférer les informations de carte de crédit de clients à l'entreprise serveur Web?

• FTPS

• HTTP

• HTTPS

• WEP2

• TFTP

2.

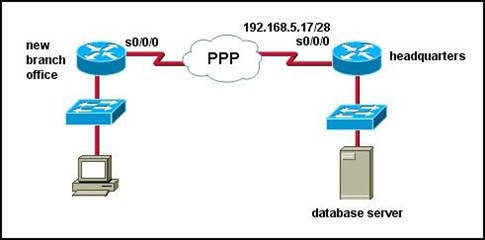

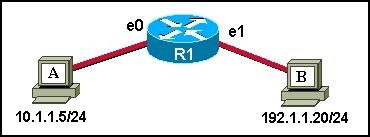

Reportez-vous à l'exposition. Un nouveau bureau a été ajouté au réseau d'entreprise et un nouveau routeur doit être installé pour permettre aux utilisateurs de bureau pour accéder au serveur de base de données au siège. Comment la série 0/0/0 interface de la nouvelle succursale de routeur être configuré pour se connecter au routeur siège?

• branch_23(config-if)# ip address 192.168.5.19 255.255.255.240

branch_23(config-if)# no shutdown

• branch_23(config-if)# encapsulation hdlc

branch_23(config-if)# ip address 192.168.5.25 255.255.255.240

branch_23(config-if)# no shutdown

• branch_23(config-if)# encapsulation ppp

branch_23(config-if)# no shutdown

• branch_23(config-if)# encapsulation ppp

branch_23(config-if)# ip address 192.168.5.33 255.255.255.240

• branch_23(config-if)# encapsulation ppp

branch_23(config-if)# ip address 192.168.5.21 255.255.255.240

branch_23(config-if)# no shutdown

3.

Deux commandes qui veiller à ce que tout mot de passe qui permet d'accéder au mode privilégié EXEC n'est pas indiqué en texte clair lorsque les fichiers de configuration sont affichés?(Choisir deux.)

• Router(config)# enable secret cisco

• Router(config)# enable cisco

• Router(config)# encryption-password all

• Router(config)# enable login encrypted

• Router(config)# enable password encryption

• Router(config)# service password-encryption

4

Un nouveau réseau doit être configuré sur un routeur. Quelles tâches doit être rempli pour configurer cette interface et de mettre en œuvre dynamique de routage IP pour le nouveau réseau? (Choisissez trois.)

• Sélectionnez le protocole de routage à configurer.

• Attribuer une adresse IP et un masque de sous-réseau à l'interface

• Mise à jour de la période d'enquête hôte des informations de configuration avec le nom du périphérique d'interface et de nouvelles adresse IP.

• Configurer le protocole de routage avec la nouvelle adresse IP du réseau.

• Configurer le protocole de routage avec la nouvelle interface adresse IP et le masque de sous-réseau.

• Configurer le protocole de routage à utiliser sur tous les autres routeurs de l'entreprise avec le nouveau réseau d'information.

5

. Comment fonctionne le protocole TCP assurer la fiabilité de transfert de données?

• si les données ne sont pas des segments de la source, la destination demande que les segments soit renvoyé.

• Si un accusé de réception de la transmission des segments n'est pas reçue de la destination dans une quantité prédéterminée de l'époque, la source resends les données.

• les utilisations TCP SYN-ACK partie des trois-way handshake "de veiller à ce que toutes les données ont été reçues.

• Le protocole TCP interprète processus vérifie les données transmises à la source et de destination.

6

. Un administrateur réseau est invité à concevoir un système permettant l'accès simultané à Internet pour 250 utilisateurs. . Le fournisseur de services Internet pour ce réseau ne peut fournir cinq adresses IP publiques.Ce qui peut être utilisé pour accomplir cette tâche?

• routable translation

• dynamic translation

• static translation

• port address translation

7

Quel est le plus couramment utilisé protocole de routage extérieur?

• BGP

• RIP

• OSPF

• EIGRP

8.

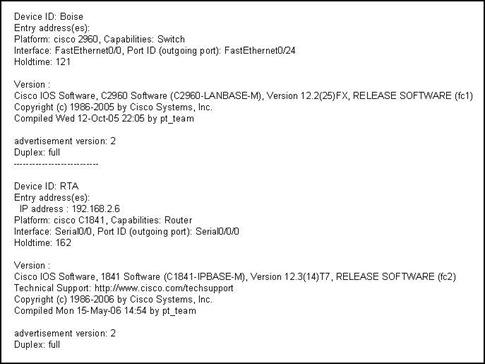

Reportez-vous à l'exposition. L'administrateur réseau doit configurer le routeur avec un nom. Qui commande l'administrateur utiliser pour configurer le routeur nom?

• Router# ip hostname Boise

• Router# enable hostname Boise

• Router(config-line)# name Boise

• Router(config)# hostname Boise

• Router(config)# ip hostname Boise

9

Pourquoi les numéros de port sont inclus dans l'en-tête TCP d'un segment?

• pour indiquer la bonne interface de routeur qui devrait être utilisé pour transmettre un segment

• d'identifier les ports qui doivent recevoir ou de transmettre le segment

• de déterminer qui protocole de couche 3 doit être utilisé pour encapsuler les données

• de permettre à un hôte récepteur de transmettre les données à l'application appropriée

• de permettre l'accueil d'assembler les paquets dans le bon ordre

10

Quel est le but du processus de routage?

• pour encapsuler des données qui est utilisée pour communiquer à travers un réseau

• de choisir les voies qui sont utilisées pour diriger le trafic à destination des réseaux

• de convertir un nom d'URL en une adresse IP

•à assurer la sécurité de transfert de fichiers Internet

• de transmettre le trafic sur la base des adresses MAC

11

Dont deux sont de véritables déclarations sur l'usage de la debug ip rip de commande sur un routeur Cisco? (Choisir deux.)

• Le debug ip rip commande affiche de routage RIP activité en temps réel.

• Le debug ip rip commande peut être délivré à l'utilisateur EXEC mode de configuration.

• Le debug ip rip commande affiche une combinaison des informations qui sont affichées par le show ip route et de montrer les protocoles IP commandes.

En raison de l'usage de traitement de routeur, le debug ip rip de commande doit être utilisée que lorsque cela est nécessaire.

• Le debug ip rip de commande doivent être utilisés au lieu de montrer la commande ip route chaque fois que possible.

12

Qu'est-ce que les configurations minimum doit être fixé sur un hôte afin de permettre une demande à adresser à http://www.cisco.com/? (Choisissez quatre.)

serveur DNS

serveur WINS

• adresse IP

NetBIOS

masque de sous-réseau

• passerelle par défaut

13

Un commutateur CATALYST 2960 a été retiré de stockage pour être utilisé comme un remplacement temporaire d'un autre interrupteur qui doit être réparée. Environ une minute après le passage a commencé, le SYST LED sur la face avant du passage des transitions de clignotement vert à l'ambre. Quel est le sens de la LED orange SYST?

• Le passage n'a pas de fichier de configuration en NVRAM.

• Le passage n'a pas POST et doivent être envoyées pour le service.

• Le commutateur fonctionne correctement.

• L'interrupteur est en semi-duplex mode.

14.

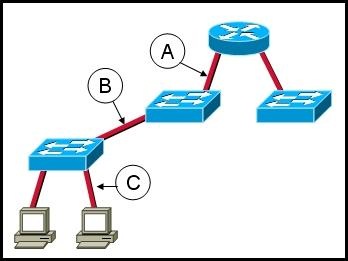

Reportez-vous à l'exposition. Quelle combinaison de câbles et de symboles est-elle correcte?

• A - liaison, B - straight-through, C - straight-through

• A - liaison, B - de renversement, C - straight-through

• A - straight-through, B-croisé, C - straight-through

• A - straight-through, B-straight-through, C - straight-through

• A - straight-through, B - straight-through, C - crossover

• A - retournement, B - straight-through, C - straight-through

15

Après une tentative infructueuse de ping routeur local, le technicien décide d'enquêter sur le routeur. Le technicien a fait observer que les lumières et le ventilateur sur le routeur ne sont pas opérationnelles. Dans quelle couche du modèle OSI est le problème le plus probable qui se produisent?

• le transport

• réseau

• la liaison de données

• physique

16

Que sont les trois caractéristiques du protocole TCP? (Choisissez trois.)

échanges datagrammes unreliably

est utilisé pour envoyer des messages d'erreur de propriété intellectuelle

forces de la retransmission de paquets non

• crée une session virtuelle entre l'utilisateur final des applications

• porte l'adresse IP de l'hôte de destination dans l'en-tête TCP

• est responsable de la rupture des messages en segments et leur remontage à destination

17.

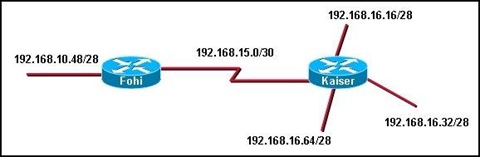

Reportez-vous à l'exposition. Le réseau est connecté montré en utilisant les services du même fournisseur de services Internet. Comment le routeur Fohi apprendre dynamiquement les routes à la 192.168.16.16/28, 192.168.16.32/28, et 192.168.16.64/28 sous-réseaux?

•avec BGP

avec un itinéraire statique

• avec une route directement connectés

• avec un protocole de routage intérieur

18.

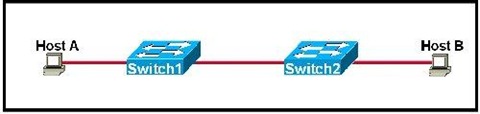

Refer to the exhibit. Reportez-vous à l'exposition. Quel type de câble UTP devrait être utilisé pour se connecter à un hôte Switch1?

• retournement

• console

• liaison

• straight-through

19.

Lorsque les clients utilisent une carte de crédit pour faire des achats dans une petite entreprise, un modem est entendu composant un numéro de téléphone à l'opération de transfert de données au bureau central. Quel type de connexion WAN série est en service?

•ligne louée

• de paquets

• circuit

• point à point

20

Un utilisateur rapports ne pas être en mesure d'accéder à Internet. Le technicien d'assistance emploie une approche bottom-up de dépannage. . Le technicien doit d'abord à l'utilisateur de vérifier le dispositif de connexion de câble depuis le PC vers le mur, et ensuite a l'utilisateur de vérifier que la carte réseau a un lien vert lumière. Qu'est-ce que le technicien ont l'utilisateur faire ensuite?

• Entrez une adresse IP dans le navigateur WWW barre d'adresse pour voir si le DNS est en faute.

• Utilisez traceroute pour identifier le dispositif le long de la voie de l'ISP que mai être en faute.

• Vérifiez l'adresse IP, sous-réseau, passerelle et en utilisant les paramètres ipconfig sur le PC.

• Connectez-vous à la maison routeur utilisateur de vérifier les paramètres de pare-feu pour bloquer les ports TCP.

21.

Un ping 192.1.1.20 commande est émise sur un poste de travail afin de déterminer si de travail B peut être atteint. Quels événements vont se produire si la commande est couronnée de succès? (Choisir deux.)

• Le routeur permet de bloquer le message de demande de ping.

• Le routeur de réponse à la demande d'écho avec un proxy ping réponse.

• Un travail va envoyer une requête ping UDP message de poste de travail B.

• Station de travail B sera envoyer un ping UDP message de réponse de poste de travail A.

• Un poste de travail envoie un message ICMP echo request message de poste de travail B.

• Station de travail B envoie un message ICMP echo reply message de poste de travail A.

22

Comment fonctionne un routeur de connaître les voies de destination des réseaux? (Choisir deux.)

• inspection de l'adresse IP de destination dans les paquets de données

• requêtes ARP de routeurs connectés

• une configuration manuelle de routes

• mises à jour à partir d'autres routeurs

• DHCP information est diffusée

• les mises à jour de la SMTP de gestion de l'information de base

23.

Reportez-vous à l'exposition. Deux déclarations qui décrivent les données indiquées conversation? (Choisir deux.)

• Les données conversation a été lancé par le processus de demande HTTP en cours d'exécution sur le client.

• Les données conversation est identifiée par le port TCP 80 sur le client.

• L'utilisateur de données a commencé la conversation en envoyant un e-mail.

• L'adresse IP du serveur Internet est 192.168.17.43.

• Le serveur Internet va envoyer des données vers le port 8547 sur le client.

24

Quelle est l'un des objectifs du protocole TCP three-way handshake?

• l'envoi de demandes d'écho de la source à l'hôte de destination pour établir la présence de la destination

• déterminer l'adresse IP de l'hôte de destination dans le cadre des préparatifs pour le transfert de données

• une demande de la destination de transférer un fichier binaire à la source

• synchroniser les numéros de séquence entre la source et la destination dans le cadre des préparatifs pour le transfert de données

25

Quel type d'adresse est 192.168.17.111/28?

• adresse de l'hôte

• l'adresse réseau

• l'adresse de diffusion

•adresse multicast

26

Un client rapports de problèmes de connectivité à un FAI technicien. Questionnement sur le client, le technicien découvre que toutes les applications réseau fonctionnent, sauf pour le FTP. Quel devrait être le technicien suspect est le problème?

• mal de pare-feu

• bad port on switch or hub • mauvais port sur switch ou hub

• mal d'adressage IP sur le poste de travail du client

• serveur DNS mal configuré sur le poste de travail du client

• mal de passerelle par défaut configuré sur le poste de travail du client

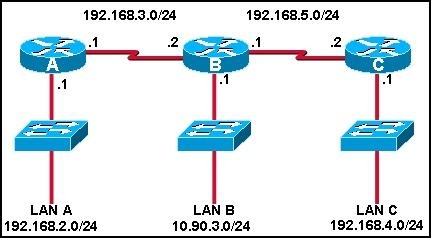

27.

Le show ip route commande a été exécutée sur l'un des routeurs montré dans le graphique et la sortie suivante est affichée:

C 192.168.4.0/24 est directement relié, Serial0 / 0

R 192.168.5.0/24 [120 / 1] via 192.168.4.2, 00:00:19, Serial0 / 0

R 192.168.1.0/24 [120 / 2] via 192.168.3.1, 00:00:20, Serial0 / 1

R 192.168.2.0/24 [120 / 2] via 192.168.3.1, 00:00:20, Serial0 / 1

C 192.168.3.0/24 est directement relié, Serial0 / 1

De routeur qui a été exécuté cette commande?

• A

• B

• C

• D

28

Reportez-vous à l'exposition. Dont les deux séries de commandes sont nécessaires pour configurer un mot de passe pour l'ensemble de la gestion des ports sur un commutateur CATALYST 2960? (Choisir deux.)

• ALSwitch(config)# interface vlan 1

ALSwitch(config-if)# password cisco ALSwitch (si-config) # mot de passe Cisco

ALSwitch(config-if)# login ALSwitch (si-config) # login

• ALSwitch(config)# line vty 0 4

ALSwitch(config-line)# password cisco

ALSwitch(config-line)# login

• ALSwitch(config)# line vty 0 15

ALSwitch(config-line)# password cisco

ALSwitch(config-line)# login

• ALSwitch(config)# enable secret class

ALSwitch(config)# enable password cisco

• ALSwitch(config)# interface fa0/1

ALSwitch(config-if)# password cisco

ALSwitch(config-if)# no shutdown

• ALSwitch(config)# line cons 0

ALSwitch(config-line)# password cisco

ALSwitch(config-line)# login

29

Un utilisateur des rapports de pouvoir accéder à l'Internet, mais ne pas pouvoir télécharger e-mail du serveur de messagerie à l'ISP. Qu'est-ce que l'utilisateur doit vérifier sur le poste de l'utilisateur?

• POP3 et SMTP paramètres du serveur dans l'e-mail application

• la mise à jour des connexions par câble à l'arrière du poste de travail et à la plaque murale

• les paramètres DHCP dans le système d'exploitation

• l'adresse IP, masque, passerelle par défaut et valeurs

• les pilotes NIC

30.

Reportez-vous à l'image. Qui commande configurer une route statique sur un routeur pour diriger le trafic de LAN A qui est destinée pour le réseau local C?

• RouterA(config)# ip route 192.168.4.0 255.255.255.0 192.168.5.2

• RouterA(config)# ip route 192.168.4.0 255.255.255.0 192.168.3.2

• RouterA(config)# ip route 192.168.5.0 255.255.255.0 192.168.3.2

• RouterA(config)# ip route 192.168.3.0 255.255.255.0 192.168.3.1

• RouterA(config)# ip route 192.168.3.2 255.255.255.0 192.168.4.0

31

Masques de sous-réseau qui pourrait être utilisée lors de subnetting de classe B adresse IP? (Choisir deux.)

• 255.255.255.240

• 255.255.192.0

• 255.255.0.0

• 255.192.0.0

• 240.0.0.0

• 255.0.0.0

32.

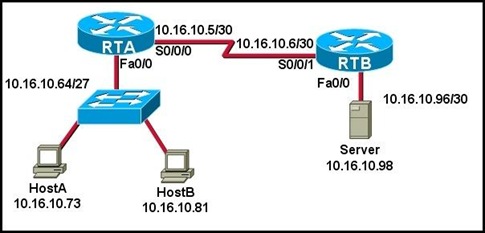

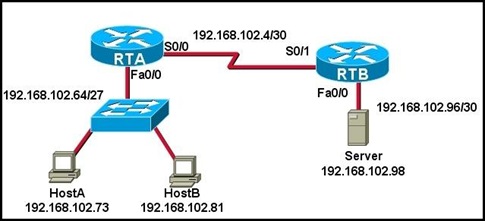

Reportez-vous à l'exposition. L'administrateur réseau a configuré le RTA RTB et interfaces. Afin de permettre aux hôtes qui sont joints à la RTA pour atteindre le serveur qui est joint à la RTB, un itinéraire statique de la RTA pour le serveur LAN et d'une route par défaut de la RTB retour à la RTA doivent être configurés. Deux commandes qui sera l'administrateur utiliser pour accomplir ces tâches sur les deux routeurs?(Choisir deux.)

• RTA(config)# ip route 10.16.10.5 255.255.255.252 10.16.10.6

• RTA(config)# ip route 0.0.0.0 0.0.0.0 10.16.10.6

• RTA(config)# ip route 10.16.10.96 255.255.255.252 10.16.10.6

• RTB(config)# ip route 10.16.10.6 255.255.255.248 10.16.10.6

• RTB(config)# ip route 0.0.0.0 0.0.0.0 S0/0/1

• RTB(config)# ip route 0.0.0.0 0.0.0.0 10.16.10.6 •

33. How do port filtering and access lists help provide network security? Comment puis-port de filtrage et de listes d'accès aider à fournir la sécurité du réseau?

• They prevent specified types of traffic from reaching specified network destinations. • Ils empêchent certains types de trafic de réseau spécifié pour atteindre les destinations.

• They alert network administrators to various type of denial of service attacks as they occur. • Ils alerte les administrateurs réseau à divers type d'attaques par déni de service à mesure qu'ils surviennent.

• They prevent viruses, worms, and Trojans from infecting host computers and servers. • Ils empêchent les virus, les vers, les chevaux de Troie et d'infecter des ordinateurs hôtes et les serveurs.

• They enable encryption and authentication of confidential data communications. • Ils permettent le chiffrement et l'authentification des données confidentielles de communications.

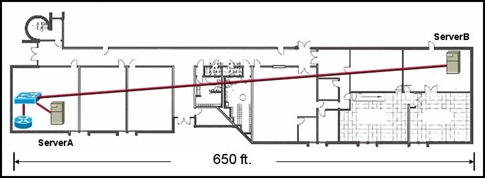

34.

Reportez-vous à l'exposition. L'administrateur réseau de l'immeuble dans le graphique doit choisir le type de câble le mieux adapté à ajouter ServerB au réseau. Quel type de câble est le meilleur choix?

• STP

• UTP

• coaxial

• fiber optic

35

Ce qui est utilisé par un protocole de routage pour déterminer la meilleure voie à inclure dans la table de routage?

• temps de convergence

• distance par défaut

• métrique

• Type de routeur

36.

Reportez-vous à l'exposition. Les adresses IP qui peut être attribué aux hôtes dans le diagramme? (Choisir deux.)

• 192.168.65.31

• 192.168.65.32

• 192.168.65.35

• 192.168.65.60

• 192.168.65.63

• 192.168.65.64

37.

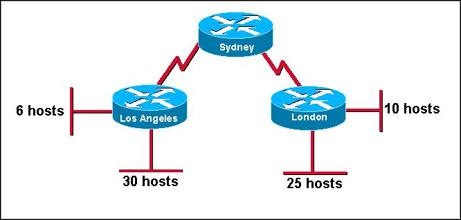

Étant donné le réseau 192.168.25.0 montré dans le graphique, masque de sous-réseau qui permettrait de tenir compte du nombre d'hôtes dans chaque sous-réseau?

• 255.255.0.0

• 255.255.224.0

• 255.255.255.0

• 255.255.255.224

• 255.255.255.240

• 255.255.255.248

38

Deux protocoles qui permettent les périphériques réseau rapport à leur statut et les événements à un réseau centralisé de gestion de périphérique? (Choisir deux.)

• Syslog

• Telnet •

• HTTP

• HTTPS

• SNMP

39

Ce qui est vrai en ce qui concerne les différences entre NAT et de PAT?

• PAT utilize le mot "surcharge" à la fin de la liste d'accès déclaration de partager une seule adresse.

• Static NAT permet à une adresse non à la carte à plusieurs adresses enregistrées.

• NAT dynamique permet de recevoir des hôtes de la même adresse globale à chaque fois que l'accès externe est nécessaire.

• PAT utilize source unique des numéros de port de distinguer entre les traductions.

40.

Reportez-vous à l'exposition. Le graphique montre la sortie d'une commande émise le routeur RTB. Conformément à la sortie, ce sont deux déclarations de vrai routeur RTB? (Choisir deux.)

• Le routeur est connecté à un routeur nommé Boise.

• RTB routeur est connecté à un routeur Cisco 1841.

• RTB routeur est directement relié à deux autres routeurs.

• L'adresse IP du routeur connecté à l'interface du routeur est 192.168.2.6 RTB.

• La RTB routeur est connecté à deux dispositifs de Cisco par des liens Fast Ethernet.

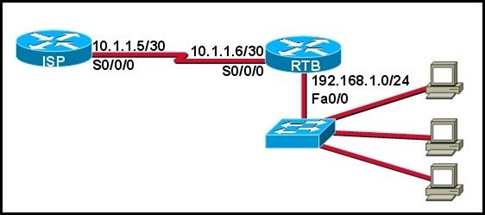

41.

Reportez-vous à l'exposition. L'administrateur de réseau utilisant le commande ci-dessous pour configurer une route par défaut pour le fournisseur d'accès réseau: RTB (config) # ip route 0.0.0.0 0.0.0.0 10.1.1.6 Un ping délivrés à partir de la FAI est le succès de routeur RTB. Toutefois, l'écho de ping paquets de demande en arriver à un hôte qui est joint à la FA0 / 0 interface de la RTB, et les réponses ne font pas de retour à l'ISP routeur. Qu'est-ce que la résolution de ce problème?

• Le fournisseur de services Internet doit être configuré pour transmettre les paquets de réseau 192.168.1.0.

• La commande ip route doit être modifié afin que la prochaine hop adresse est 10.1.1.5.

• La commande ip route doit être modifié afin que les adresse 192.168.1.1 est l'adresse de saut suivant.

• La commande ip route devrait être retiré de la RTB de configuration du routeur.

42

Un réseau est technicien en utilisant une station de gestion de réseau afin de recueillir des données sur les performances de dispositifs et de liens au sein de l'ISP. Que l'application du protocole de la couche rend cela possible?

• SNMP

• FTP

• DHCP

• SMTP

43

Que sont les deux objectifs de DNS? (Choisir deux.)

• d'attribuer dynamiquement les informations d'adressage IP pour les hôtes réseau

• de simplifier la gestion de l'hôte et la passerelle par défaut répondre sur des ordinateurs clients

• d'attribuer des numéros de port TCP à l'hôte dans le cadre du processus de transfert de données

• de résoudre lisible par l'homme noms de domaine à une adresse IP numérique

• de remplacer le fichier HOSTS statique avec une pratique plus dynamique du système

44

Un hacker tente de parvenir à des informations confidentielles qui sont stockées sur un serveur à l'intérieur du réseau d'entreprise. Une solution de sécurité réseau inspecte le paquet tout entier, détermine qu'il est une menace, et bloque le paquet d'entrer dans le réseau intérieur. Mesure de sécurité qui protégeait le réseau?

• un ID

• un IPS

• un accueil à base de pare-feu

• Anti-logiciel X

45

Combien d'adresses d'hôtes mai affectés sur chaque sous-réseau, en utilisant l'adresse réseau 130.68.0.0 avec un masque de sous-réseau 255.255.248.0?

• 30

• 256

• 2046

• 2048

• 4094

• 4096

46

Dans un environnement IPv4, ce que l'information est utilisée par le routeur de transmettre des paquets de données d'une interface d'un routeur à un autre?

• l'adresse réseau de destination

• source d'adresses réseau

• adresse MAC source

• bien connu port de destination

47

Un petit détaillant de pneu a besoin d'un faible coût de connexion WAN son siège afin de gérer son inventaire et les processus de vente client en temps réel. Quel type de connexion WAN est mieux adapté à ses besoins?

• Sonet

• T3

• connexion

• DSL

• ligne louée

48

La commande copie tftp-config en cours d'exécution a été inscrit sur le routeur.Qu'est-ce que cette commande ne?

• copy the configuration in RAM to a server • une copie de la configuration dans la RAM à un serveur

• copier le fichier de configuration d'un serveur de RAM

• copier le fichier de configuration dans la mémoire NVRAM

• copier le fichier de configuration en NVRAM à un serveur

• copier le fichier de configuration d'un serveur à NVRAM

49.

Reportez-vous à l'exposition.L'administrateur réseau doit configurer la FA0 / 0 interface de la RTB, afin que les hôtes de la RTA peut se connecter sur le serveur qui est joint à la RTB. Deux commandes qui sera l'administrateur utiliser pour accomplir cette tâche? (Choisir deux.)

• RTB# ip address 192.168.102.98 255.255.255.248

• RTB(config-if)# ip address 192.168.102.99 255.255.255.252

• RTB(config)# ip address 192.168.102.97 255.255.255.252

• RTB(config)# no shutdown

• RTB(config-if)# no shutdown

• RTB(config-if)# ip address 192.168.102.97 255.255.255.252

50.

Reportez-vous à l'exposition. A NOC technician at an ISP enters the command shown. Un technicien à la CNP un fournisseur de services Internet entre la commande affichée. What are two reasons to use this command? Quelles sont les deux raisons d'utiliser cette commande? (Choisir deux.)

• à la carte le chemin d'accès à 192.168.1.7

• de tester l'accessibilité à 192.168.1.7

• à localiser les problèmes de connectivité le long de la route à 192.168.1.7

• d'identifier les fournisseurs de services Internet qui connectent les CNO avec l'hôte distant avec l'adresse 192.168.1.7

• à mesurer le temps que les paquets pour atteindre 192.168.1.7 et le retour à la poste de travail du technicien

CCNA 1 examen final Discovery 4.0

1

Quels sont les trois déclarations sont vraies sur les collectivités locales et les applications de réseau?(Choisissez trois.)

Une application locale est chargé dans un ordinateur local et peuvent être consultées par un ordinateur distant sur le réseau.

Une application réseau est chargé dans un ordinateur local et sont accessibles à partir d'un ordinateur distant.

Une application locale est chargé dans un ordinateur local et accessible seulement par l'ordinateur local.

Une application réseau est chargé dans un ordinateur local et accessible seulement par l'ordinateur local.

Un exemple d'une application locale est l'e-mail.

Un exemple d'une application réseau est la messagerie instantanée.

2

Un client DHCP sans fil ne peut pas se connecter à Internet via un routeur Linksys intégré. Lorsque vous tapez ipconfig sur l'hôte, aucune adresse IP, masque de sous-réseau, passerelle par défaut ou de spectacles. Quelles sont deux des premières choses que vous vérifier? (Choisir deux.)

SSID

si le client sans fil est configuré pour DHCP

le câble entre le client et le routeur intégré

la configuration de pare-feu sur le routeur intégré

si la bonne passerelle par défaut est configuré sur le client

si la bonne passerelle par défaut est configuré sur le routeur intégré

3

Reportez-vous à l'image. Supposons que la commande est sortie d'un client DHCP sans fil qui est connecté à un routeur Linksys intégré. Que peut-on déduire de la production?

La connexion sans fil est bonne.

La clé WEP ou SSID doit être vérifié.

La configuration DHCP sur le routeur doit être vérifié.

Le pilote NIC sans fil ou la carte elle-même a besoin d'être réinstallée.

4

Qu'est-ce que la mesure est couramment utilisé pour décrire la vitesse de communication lors du transfert de données?

bps

cps

5

Qu'est-ce que une description précise des dispositifs de réseau de distribution dans la couche?

Ils sont conçus pour l'interconnexion de différents hôtes.

Ils sont conçus pour l'interconnexion de plusieurs entreprises.

Ils sont destinés à interconnecter des segments de réseau local.

Ils sont conçus pour passer les paquets de données aussi rapidement que possible.

6

Lorsqu'il agit comme un serveur DHCP, un routeur peut fournir ce que trois types d'informations à adresse physique

Adresse MAC

la passerelle par défaut

adresse IP statique

adresse IP dynamique

Les adresses des serveurs DNS

7

Où puis-FAI obtenir le public les adresses qu'ils attribuer aux utilisateurs finals?

Fournisseurs d'accès à Internet les adresses de créer eux-mêmes.

Fournisseurs d'accès à Internet les adresses sont affectés par la RFC.

FAI obtenir automatiquement leurs adresses.

Obtenir des fournisseurs d'accèsà Internet à partir de blocs d'adresse registre organizations.

8

Reportez-vous à l'image.Quel est l'effet de fixer le mode de sécurité WEP sur le routeur Linksys intégré?

Il identifie le réseau local sans fil.

Il permet le point d'accès à informer les clients de sa présence.

Il traduit en adresses IP facile à mémoriser les noms de domaine.

Il crypte les données entre le client sans fil et le point d'accès.

Il veille à ce que seuls les utilisateurs autorisés ont accès au réseau sans-fil.

Il traduit une adresse interne ou groupe d'adresses dans un dehors, publique.

9

When are leased lines typically used? Lorsque les lignes louées sont généralement utilisés?

when low bandwidth is required lorsque peu de bande passante est nécessaire

for home and small business connectivity pour la maison et les petites entreprises de connectivité

when a dedicated digital data line is necessary quand un dédié de données numériques en ligne est nécessaire

as a less expensive option to cable and DSL modem service comme l'option la moins chère pour le câble et le modem DSL service

10

Sans fil qui est un protocole utilisé pour le chiffrement?

EAP

Open

PSK

WEP

11

La zone couverte par un seul AP est connu sous le nom de quoi?

réseau ad-hoc

service de base mis en

indépendant de services de base mis en

ensemble étendu de services

système de distribution

12

Option d'installation qui doit être choisi lorsque le système d'exploitation actuel est trop endommagé pour fonctionner correctement?

upgrade la mise à niveau

multi-boot multi-boot

clean install installation propre

virtualization virtualisation

13

Qu'est-ce que la couche est le premier point d'entrée pour l'hôte dans le réseau?

couche de base

Access Layer

ouche réseau

couche de distribution

14

Quels sont les deux commandes peuvent être utilisés pour former une nouvelle force obligatoire si les informations du client n'est pas d'accord avec le client DHCP table?(Choisir deux.)

ipconfig / release

ipconfig / all

ipconfig / flushdns

ipconfig / renew

ipconfig

15

Que sont les deux avantages de l'achat d'une coutume-ordinateur construit?(Choisir deux.)

généralement un coût moindre

pas de délai d'attente pour l'assemblage

components utilisateur peut spécifier une meilleure performance des composants

applications soutient haut de gamme des graphiques et des applications de jeux

moins de composants à remplacer

16

Quelles sont les informations à l'intérieur d'un paquet de données ne utiliser un routeur, par défaut, à la transmission des décisions?

l'adresse MAC destination

l'adresse IP de destination

le nom de l'hôte de destination

le service demandé destination

17

Qu'est-ce qu'un Service Pack?

un accord entre une entreprise et un fournisseur

un morceau de code créé pour résoudre un certain problème

une collection de correctifs et de mises à jour publiées par un fournisseur

un petit morceau de logiciel spécifiquement conçu pour les questions de sécurité

18

Qu'est-ce qu'un fournisseur d'accès?

Il s'agit d'un corps de normes qui développe des câbles et des fils de normes pour la mise en réseau.

Il est un protocole qui établit comment les ordinateurs dans un réseau local de communiquer.

Il est un organisme qui permet aux individus et aux entreprises de se connecter à Internet.

Il s'agit d'un dispositif de mise en réseau qui combine la fonctionnalité de mise en réseau de plusieurs appareils en un.

19

Deux déclarations qui décrivent correctement Media Access Control (MAC) des adresses? (Choisir deux.)

Les adresses MAC sont utilisées pour identifier une carte réseau.

Les adresses MAC sont des adresses physiques.

Adresses MAC contenir un numéro de réseau et hôte unique d'identification.

Les adresses MAC sont toujours affectés aux périphériques réseau par un administrateur réseau. MAC adresses peuvent être assignées dynamiquement.

20

Quel est le nom pour le contrat entre un client et un fournisseur de services Internet qui spécifie les exigences de disponibilité et temps de réponse de service?

DSL

IAB

NAP

21

Que sont les deux manières que l'utilisateur peut interagir avec un système d'exploitation shell? (Choisir deux.)

CLI

OS

GUI

NIC

kernel

22

Select the connection that would require a straight-through cable. Sélectionnez la connexion que nécessiterait un straight-through câble.

un commutateur à un concentrateur

un routeur à un commutateur

un commutateur à un commutateur

un routeur à un routeur

23

Choisissez l'option qui montre la bonne séquence d'étapes de l'encapsulation du protocole TCP / IP de données qui est passé d'une source à un hôte de destination?

A. convertit les données de bits pour la transmission

B. les paquets de données à la fin de la fin de transport

C. ajoute la liaison de données et de la remorque-tête

D. ajoute l'adresse IP du réseau à l'en-tête de l'image

A,B,C,D

A,C,D,B

B,D,C,A

B,C,D,A

D,C,B,A

24

Ce qui est spécifié par le numéro de réseau en une adresse IP?

le réseau auquel appartient l'hôte

l'identité physique de l'ordinateur sur le réseau

le noeud de la sous-réseau qui est adressée

la diffusion de l'identité du sous-réseau

25

Reportez-vous à l'image.Quel est le but d'attribuer un nom de réseau de l'Académie?

Il identifie le réseau local sans fil.

Il traduit en adresses IP facile à mémoriser les noms de domaine.

Il crypte les données entre le client sans fil et le point d'accès.

Elle permet l'accès à la configuration GUI AP par nom plutôt que de l'adresse.

Il traduit une adresse interne ou groupe d'adresses dans un dehors, publique.

26

Lequel des énoncés suivants décrit le mieux DNS?

Les serveurs DNS sont utilisés pour la carte d'une adresse IP à une adresse physique.

Les serveurs DNS sont utilisés pour la carte un nom à une adresse IP.

Les serveurs DNS sont utilisés pour configurer l'adresse logique d'accueil pour ordinateurs.

Les serveurs DNS sont utilisés pour traduire des adresses privées d'adresses publiques.

27

Lequel des énoncés suivants sont les plages d'adresses des adresses IP privées?(Choisissez trois.)

10.0.0.0 to 10.255.255.255 10.0.0.0 à 10.255.255.255

200.100.50.0 to 200.100.25.255 200.100.50.0 à 200.100.25.255

150.150.0.0 to 150.150.255.255 150.150.0.0 à 150.150.255.255

172.16.0.0 to 172.31.255.255 172.16.0.0 à 172.31.255.255

192.168.0.0 to 192.168.255.255 192.168.0.0 à 192.168.255.255

127.16.0.0 to 127.31.255.255 127.16.0.0 à 127.31.255.255

28

Qui est un protocole utilisé pour transférer des fichiers entre les périphériques réseau et exécuter le fichier fonctions de gestion?

DNS

FTP

HTML

HTTP

29

Choisissez trois déclarations qui décrivent correctement la façon dont les services DHCP mai être fournie. (Choisissez trois.)

Un routeur intégré fournit les configurations IP pour la plupart des fournisseurs d'accès à Internet.

Un routeur intégré ne peut agir en tant que serveur DHCP et client DHCP.

Un PC en utilisant une adresse IP statique obtenu que l'adresse d'un serveur DHCP.

La plupart des routeurs à intégration réseau reçoivent une adresse IP de configuration directement à partir de leur fournisseur de services Internet.

Une variété de dispositifs peuvent agir comme des serveurs DHCP, tant ils courent service DHCP logiciel.

Un ordinateur est requis par les normes pour obtenir une adresse IP et la passerelle par défaut d'un serveur DHCP (habituellement le fournisseur de services Internet).

30

Sur la base des informations qui sont indiqués, ce qui est vrai?

This configuration would be commonly found in an ad hoc wireless network. Cette configuration est communément trouvés dans un réseau sans fil ad hoc.

Any wireless client that is attached to this access point would have the same IP address and SSID. Tout client sans fil qui est attaché à ce point d'accès aurait la même adresse IP et le SSID.

All wireless devices that are connected to this access point must have an assigned SSID of Academy. Tous les appareils sans fil qui sont connectés à ce point d'accès doit avoir un SSID attribué de l'Académie.

In addition to accepting wireless client requests, this access point must connect to the wired network. En plus d'accepter les demandes des clients sans fil, ce point d'accès doit se connecter au réseau filaire.

31

Identifier deux causes de la couche physique des problèmes de réseau. (Choisir deux.)

logical addressing issues logique des questions

improperly terminated cables indûment fin câbles

cables plugged into wrong ports les câbles branchés sur les ports de mal

incorrect MAC address assigned MAC adresse incorrecte attribué

packets received out of sequence reçu des paquets hors séquence

incorrect subnet mask on an interface masque de sous-réseau incorrect sur l'interface

32

Quelle partie de la gamme électromagnétique est couramment utilisé pour l'échange de données entre un PDA et un ordinateur?

FM

radar

infrarouge

ultraviolet

33

Quels sont les protocoles de transport de couche TCP / IP modèle? (Choose two.) (Choisir deux.)

FTP

UDP

SMTP

TFTP

TCP

34

Le technicien fixe le problème la première fois, mais ne me souviens pas de mesures prises pour le résoudre. What aspect of the troubleshooting process has the technician neglected? Quel aspect de la procédure de dépannage a négligé le technicien?

identifying the problem identifier le problème

asking end-users questions demande des utilisateurs finals des questions

documenting the troubleshooting process documenter le processus de dépannage

using structured techniques to solve a problem structurée en utilisant des techniques à résoudre un problème

35

Quelles mesures prendre un routeur quand il reçoit un cadre avec une émission adresse MAC?

It will not forward the frame to another network. Il ne transmet pas le cadre à un autre réseau.

It forwards the frame back to the sending host with its IP address as a response. Il transmet le cadre de retour à l'envoi d'accueil avec son adresse IP comme une réponse.

It forwards the frame out of all interfaces except the interface where the frame was received. Il transmet le cadre de toutes les interfaces sauf l'interface où le cadre a été reçu.

It forwards the frame back out the receiving interface to insure all hosts on the local network receive it. Il transmet le cadre de retour à l'interface afin d'assurer que tous les hôtes sur le réseau local pour le recevoir.

36

Un réseau d'accueil est l'accès à un serveur Web. Quels sont les deux protocoles sont les plus susceptibles d'être utilisés comme le TCP / IP modèle du protocole de la couche application et l'inter-couche de protocole? (Choose two.) (Choisir deux.)

IP

FTP

TCP

DHCP

HTTP

37

Quel énoncé est vrai concernant Stateful Packet Inspection?

L'accès est autorisé basé sur les adresses IP de la source et la destination des dispositifs.

L'accès est autorisé sur la base des adresses MAC de la source et la destination des dispositifs.

L'accès n'est autorisé que si le type d'application qui tente d'atteindre l'hôte interne est autorisée.

L'accès est autorisé seulement si elle est une réponse légitime à une demande d'un hôte interne.

38

Que signifie le terme «atténuation» dans la communication de données?

perte de la force du signal que la distance augmente

temps pour un signal pour atteindre sa destination

fuite de signaux d'un câble paire à l'autre

renforcement d'un signal par un dispositif de mise en réseau

39

Quel est le masque de sous-réseau par défaut pour une adresse de classe B?

255.0.0.0

255.255.0.0

255.255.255.0

255.255.255.255

40

Reportez-vous à l'image. Sur la base des informations de configuration qui apparaît, dont les trois types de réseaux 802.11 sont autorisés à accéder au réseau sans-fil? (Choisissez trois.)

802.11a

802.11b

802.11e

802.11g

802.11n

802.11x

41

Dans un réseau local, deux points qui doit être unique sur un ordinateur pour qu'il puisse se connecter au réseau? (Choisir deux.)

IP address

masque de sous-réseau

le nom de l'ordinateur

l'adresse de la passerelle par défaut

version du système d'exploitation

42

Lorsque vous envisagez l'achat d'un nouveau système d'exploitation, ce que l'on entend par "coût total de propriété?"

applications et les dépenses d'appui

matériel et les dépenses d'appui

le matériel et les logiciels coûts

matériel, les logiciels et les dépenses d'appui

matériel, système d'exploitation, applications et frais

43

Un ordinateur se connecte au réseau et annonce elle-même à toutes les machines du LAN. Quel type de message ne l'ordinateur à envoyer?

diffusion

simulcast

multicast

unicast

44

Reportez-vous à l'image. Qu'est-ce dispositif peut être installé sur le routeur Linksys intégré à convertir des adresses IP privées à Internet-adresse routable?

authentication authentification

DHCP

cryptage

pare-feu

NAT

WEP

45

Lorsque le câblage UTP fin, pourquoi est-il important de détorsion seulement une petite quantité de chaque paire de fils?

réduit la diaphonie

l'installation plus rapide

assure les fils sont dans l'ordre correct

il est plus facile à adapter fils dans le connecteur

46

Un hôte a envoyé un message que tous les autres hôtes sur le réseau local reçus et traités. Quel type de domaine sont tous ces hôtes une partie de?

domaine local

multicast domaine

collision de domaine

domaine de diffusion

47

Votre réseau de l'école bloque tous les sites web relatifs à des jeux en ligne. Quel type de politique de sécurité est appliquée?

d'identification et d'authentification

l'accès à distance

acceptable use acceptable

gestion d'incident

48

Reportez-vous à l'image. Supposons que l'exposé de la production est un hôte qui est connecté à un routeur Linksys intégré. Quelle est l'une des premières choses que vous devriez vérifier?

Adresse IP de l'hôte

r Adresse IP du routeur

masque de sous-réseau sur l'hôte

la passerelle par défaut sur l'hôte

lien statut LED sur la face avant du routeur

49

Comment fonctionne un câble croisé le rendre possible pour deux "comme les dispositifs" (par exemple, deux interrupteurs) pour communiquer?

Le transmettre broches sont déconnectés et de recevoir uniquement les broches sont utilisées.

Le transmettre broches sur un périphérique sont connectés à transmettre les broches sur l'autre périphérique.

Les Pins de recevoir sur un seul dispositif sont connectés à recevoir les broches sur l'autre périphérique.

Le transmettre broches sur un périphérique sont connectés à recevoir les broches sur l'autre périphérique.

50

Quelles sont deux exemples de périphériques de stockage? (Choisir deux.)

printer imprimante

Flash Drive

casque

DVD externe

lecteur de codes-barres

51

Quels sont les deux valeurs possibles pour un bit numérique? (Choisir deux.)

0

1

A

F

#

9

52

Quel type d'ordinateur ne sera sans doute utiliser une station d'accueil?

ordinateur portable

serveur

de bureau

mainframe

poste de travail